Come gestire la conformità ai Regolamenti NIS2 | DORA

Sulla base di standard Internazionali

- Gestione dei rischi cyber nella Supply Chain

- Implementazione di un processo di prevenzione e mitigazione dei rischi

- Attuazione di gate di controllo sul software dei fornitori esterni

Quali i vincoli per le organizzazioni IT?

NIS2 e DORA stabiliscono un framework comune per la gestione e la mitigazione del rischio ICT con riferimento alla norma 27001

- Le organizzazioni devono mappare i propri sistemi ICT, identificare e classificare funzioni e asset critici e documentare le dipendenze tra risorse, sistemi, processi e provider.

Devono inoltre condurre continui accertamenti del rischio sui propri sistemi ICT, documentare e classificare le minacce informatiche e documentare le misure in atto per mitigare eventuali rischi identificati. - DORA e NIS2 obbligano le organizzazioni IT al controllo dell’intera filiera di fornitura di sistemi e servizi ICT, attivando un sistema strutturato di vendor & supplier risk management.

Come garantire la compliance alle norme e verso gli organismi di controllo?

NIS2 e DORA richiedono l’adozione di un approccio proattivo e informato, che contempla lo svolgimento di una serie di attività. Entrambe le norme obbligano le organizzazioni IT a valutare in maniera integrata la resilienza dei sistemi aziendali, il rischio ICT e il relativo monitoraggio nel tempo.

Sicurezza applicativa e prevenzione dei rischi

CAST è in grado di fornire una soluzione completa “360° Security” DevSecOps che consente di implementare un processo di prevenzione dei rischi tramite:

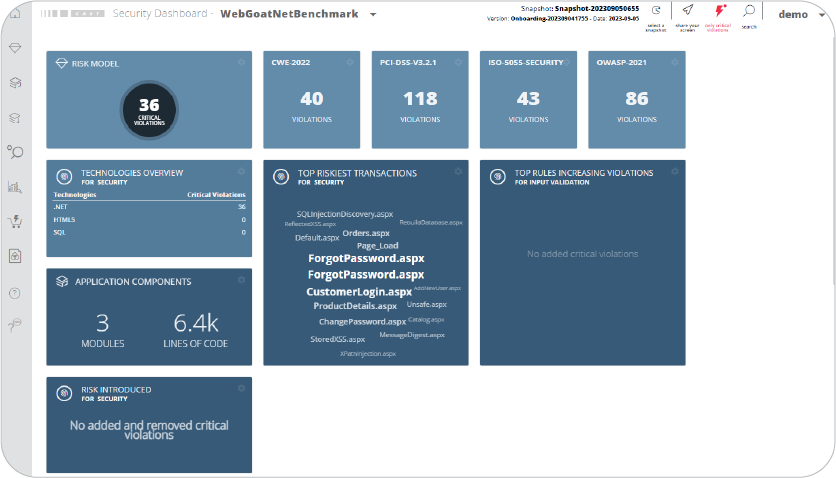

- analisi strutturale SAST dei codici applicativi, identificando i rischi secondo standard (ISO 5055-Security, OWASP, CWE, PCI-DSS)

- individuazione delle root-cause, alla gestione e tracciatura di piani di rimedio basati su obiettivi (compliance, risk containment, remediation budget).

- audit sulle componenti software di terze parti, dirette o come Software Bill of Materials (SBOM), in termini di

- vulnerabilità NVD note (CVE e KEV), zero-day vulnerability (CWE nel codice sorgente open-source),

- rischi legati al licensing e proprietà intellettuale

- rischi connessi all’obsolescenza dei componenti.

Strategia di gestione dei fornitori

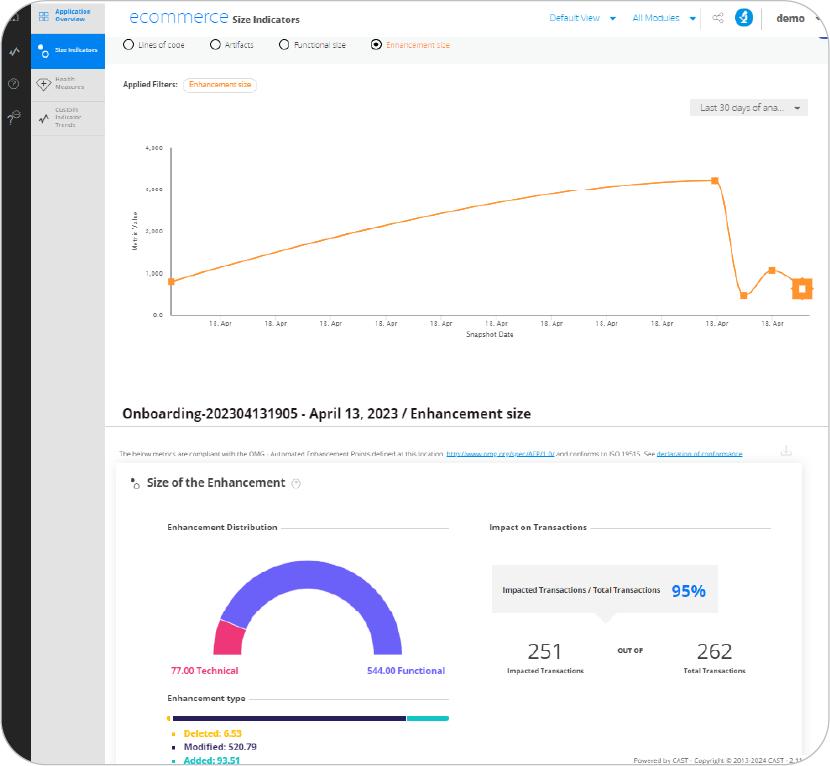

Le soluzioni CAST per il Vendor Management / Supply Chain Management, integrandosi agevolmente nei processi e nelle catene CI/CD, permettono di implementare gate di controllo sul software dei fornitori esterni, misurandolo secondo varie prospettive (qualità strutturale e sicurezza secondo ISO 5055, dimensione funzionale secondo ISO 19515, safety delle componenti open-source, aderenza a regole e pattern architetturali)

Le normative e gli strumenti di CAST

Analisi statica del codice sorgente

NIS2: L’Art 21 (convertito in D.Lgs 138/24) stabilisce che venga effettuata l’analisi statica del codice per la gestione delle vulnerabilità prendendo come riferimento gli standard OWASP

DORA: L’Art. 16.8 stabilisce che la procedura deve prevedere la verifica del codice sorgente sia per i codici proprietari che per quelli open-source.

L'analisi statica del codice di CAST è una metodologia che esamina il codice sorgente di un'applicazione senza eseguirlo, utilizzando strumenti specializzati per identificare bug, vulnerabilità di sicurezza, difetti di qualità e problemi di manutenibilità e altre criticità. Questa analisi si basa su una serie di regole predefinite che valutano il codice in termini di conformità agli standard di codifica (OWASP, CWE TOP10, ISO5055, PCI-DSS), alle best practice, alle performance e alla sicurezza.

Normativa ISO 5055

NIS2: L’Art 21 (convertito in D.Lgs 138/24) richiede che i rischi cyber, legati alle applicazioni, vengano gestiti prendendo come riferimento standard internazionali riconosciuti.

DORA: L’Art. 16.1 richiede che la politica per l'acquisizione e la manutenzione del software faccia riferimento agli standard di sicurezza indicati nel regolamento 1025/2012.

In questo contesto l'ISO 5055 si allinea perfettamente agli obiettivi del regolamento affrontando 4 aree: sicurezza, affidabilità, manutenibilità ed efficienza e consentendo ai CIO e ai loro Team di verificare le proprie applicazioni critiche in una logica di prevenzione dei rischi, basata su uno standard riconosciuto a livello internazionale. La piattaforma di analisi di CAST integra automaticamente le regole della norma ISO 5055, semplificando l'adozione dello standard. Inoltre, CAST fornisce piani d'azione dettagliati che indicano le priorità per affrontare i punti deboli, aiutando le organizzazioni a raggiungere gli obiettivi di conformità ISO 5055 con il minimo sforzo.

CVE e SBOM

NIS2: Le linee guida dell’ENISA sottolineano che l’uso delle componenti Open Source è strettamente collegato ai requisiti di sicurezza e alla gestione delle vulnerabilità previste dall’Art 21 (convertito in D.Lgs 138/24)

DORA: L'Art. 16.3 delinea le modalità di adozione di una procedura per la gestione e la correzione delle vulnerabilità.

DORA: L'art. 27 stabilisce che tra i risultati da segnalare vi sono gli strumenti, le vulnerabilità, le azioni e le procedure adottate durante il periodo di riferimento.

CAST identifica automaticamente tutte le CVE (Common Vulnerabilities and Exposures) che comportano rischi per la sicurezza a livello di portafoglio e di singola applicazione, inviando notifiche automatiche via e-mail sulle nuove CVE non appena vengono scoperte. Inoltre, estende la copertura del rischio di sicurezza identificando le CWE (Common Weakness Enumeration), che rappresentano possibili vulnerabilità future non ancora segnalate ufficialmente come CVE. Questo processo avviene grazie all'esclusivo Open Source Software Intelligence Database (OSSIDB) di CAST e alla tecnologia di analisi della qualità del codice strutturale, che monitora i componenti OSS (Open Source Software) più diffusi.

CAST consente anche di generare periodicamente SBOM (Software Bill of Materials), un inventario dettagliato di tutti gli elementi software che costituiscono l’applicazione.

Grazie alla Software Intelligence di CAST, è possibile eseguire l'analisi della composizione del software (SCA) su un portafoglio applicativo e creare automaticamente un inventario completo dei componenti di terze parti, utilizzati nel codice. Questo inventario identifica le tipologie di licenze e le relative versioni, evidenziando la conformità alle licenze e le possibili vulnerabilità di sicurezza. Inoltre, CAST fornisce raccomandazioni sui rimedi necessari per mitigare i rischi identificati.